MAC-aadressi filtreerimine on üks vastuolulisi omadusi, mida mõned inimesed vannuvad, samas kui teised ütlevad, et see on aja ja ressursside täielik raiskamine. Mis see on? Minu arvates on see mõlemad, sõltuvalt sellest, mida te seda üritate saavutada.

Kahjuks turustatakse seda funktsiooni turvaelemendina, mida saate kasutada, kui olete tehniliselt mõttekas ja valmis pingutama. Tegelik asi on see, et see ei anna tõesti mingit täiendavat turvalisust ja võib teie WiFi võrgu vähem turvaliselt teha! Ära muretse, ma selgitan selle kohta rohkem.

Kuid see ei ole täiesti kasutu. On mõningaid õigustatud juhtumeid, kus saate oma võrgus MAC-aadressi filtreerimist kasutada, kuid see ei lisa täiendavat turvalisust. Selle asemel on see pigem administreerimisvahend, mida saab kasutada selleks, et kontrollida, kas teie lapsed saavad päevasel ajal teatud aegadel Internetti juurde pääseda või kui soovite oma võrku seadmeid käsitsi lisada, mida saate jälgida.

Miks see ei tee teie võrku turvalisemaks

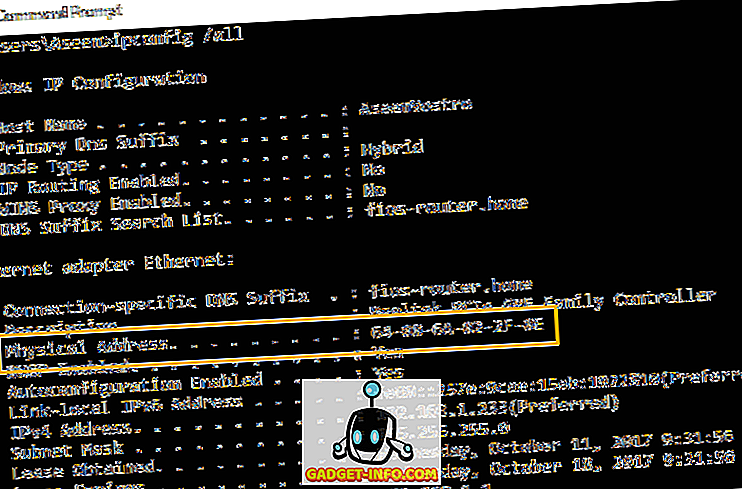

Peamine põhjus, miks see ei tee teie võrku turvalisemaks, on see, et see on MAC-aadressi tõrjumine. Võrgu häkker, mis võib sõna otseses mõttes olla keegi, sest tööriistad on nii lihtsad kasutada, saavad hõlpsasti välja selgitada teie võrgu MAC-aadressid ja seejärel oma arvuti peale selle aadressi.

Seega võite küsida, kuidas nad saavad teie MAC-aadressi, kui nad ei saa teie võrguga ühendust luua? Noh, see on WiFi-ga kaasnev nõrkus. Isegi WPA2 krüpteeritud võrgu puhul ei ole nende pakettide MAC-aadressid krüpteeritud. See tähendab, et igaüks, kellel on installitud võrguga nuusutamise tarkvara ja traadita kaart võrgu levialas, saab hõlpsasti haarata kõik teie ruuteriga suhtlevad MAC-aadressid.

Nad ei näe andmeid ega midagi sellist, kuid nad ei pea võrku pääsemiseks krüpteerimist katkestama. Miks? Kuna nüüd, kui neil on teie MAC-aadress, saavad nad seda rikutud ja seejärel saata oma ruuterile spetsiaalsed paketid, mida nimetatakse disassotsiatsioonipakettideks, mis katkestavad teie seadme traadita võrgust.

Seejärel püüab häkkerite seade marsruuteriga ühendust võtta ja seda aktsepteeritakse, sest see kasutab nüüd teie kehtivat MAC-aadressi. Sellepärast ma ütlesin varem, et see funktsioon võib muuta teie võrgu vähem turvaliseks, sest nüüd ei pea häkker häirima WPA2 krüpteeritud parooli üldse! Nad peavad lihtsalt teesklema, et nad on usaldusväärsed arvutid.

Jällegi võib seda teha keegi, kes ei tea arvutitest vähe. Kui sa lihtsalt Google krakkivad WiFi-d kasutades Kali Linuxi, saate mõne minuti jooksul tonni õpetusi selle kohta, kuidas oma naabri WiFi-sse hakata. Kas need tööriistad toimivad alati?

Parim viis turvaliseks jääda

Need tööriistad töötavad, kuid mitte siis, kui kasutate WPA2 krüpteerimist koos üsna pika WiFi parooliga. See on tõesti oluline, et te ei kasuta lihtsat ja lühikest WiFi parooli, sest kõik häkkerid kasutavad neid tööriistu kasutades brute force.

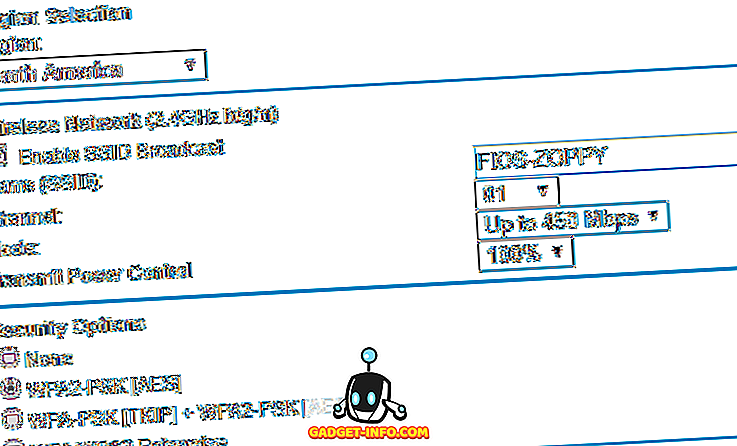

Jõulise rünnakuga püüavad nad krüpteeritud parooli ja püüavad seda kõige kiirema masina ja parimate paroolide sõnastiku abil lõhkuda. Kui teie parool on turvaline, võib parooli krakimiseks kuluda aastaid. Püüdke alati kasutada WPA2 ainult AES-iga. Sa peaksid vältima WPA [TKIP] + WPA2 [AES] valikut, kuna see on palju vähem turvaline.

Siiski, kui teil on MAC-aadressi filtreerimine lubatud, saab häkker mööda kõike seda probleemi ja lihtsalt haarata oma MAC-aadressi, rikutud seda, lahti ühendada teid või teist võrgus olevat seadet ruuterist ja ühendada vabalt. Kui nad on sisse lülitatud, saavad nad teha igasugust kahju ja pääseda kõike teie võrgus.

Muud probleemi lahendused

Kuid mõned inimesed ütlevad ikka veel, et on väga kasulik kontrollida, kes minu võrku saab, eriti kuna kõik ei tea, kuidas eespool mainitud vahendeid kasutada. OK, see on punkt, kuid parem lahendus, et kontrollida väliseid, kes soovivad teie võrguga ühendust võtta, on kasutada külalist WiFi-võrku.

Peaaegu kõigil kaasaegsetel marsruuteritel on WiFi-funktsioon, mis võimaldab teil lasta teistel võrku ühenduda, kuid ei lase neil oma koduvõrgus midagi näha. Kui teie ruuter seda ei toeta, saate lihtsalt osta odava ruuteri ja lisada selle oma võrku eraldi parooli ja eraldi IP-aadressi vahemikuga.

Samuti väärib märkimist, et muud WiFi-turvalisuse „täiustused”, nagu SSID-ringhäälingu keelamine, muudavad ka teie võrgu vähem turvaliseks, mitte turvalisemaks. Teine inimene on mulle öelnud, et nad püüavad kasutada staatilist IP-aadressi. Jällegi, kui häkker suudab välja selgitada teie võrgu IP-vahemiku, saavad nad kasutada ka igas selles piirkonnas asuvat aadressi oma masinasse, olenemata sellest, kas olete selle IP-i määranud või mitte.

Loodetavasti annab see teile selge ettekujutuse sellest, mida saab kasutada MAC-aadresside filtreerimisel ja millistel ootustel. Kui te tunnete teistmoodi, andke meile oma kommentaarides teada. Naudi!