Küberkuritegud on tõusnud hilja, ransomware rünnakud (WannaCry, NotPetya), häkkinud andmebaasid (Equifax, Sony, Yahoo) ja tarkvara tagauksed (Floxif / CCleaner, ShadowPad / NetSarang), mis teevad tihti pealkirju. Kuigi nende rünnakute ulatus ja ulatus on hämmastavad, ei ole küberkurjategijad piiratud ainult teie andmete, identiteedi või raha varastamisega. Kuritegude ulatus virtuaalses maailmas on sama suur kui reaalses maailmas, kui mitte rohkem. Üks küberrünnakutüüp, mis on olnud hilja keskmes, on DDoS või jagatud teenusetõend, mis on aastate jooksul sageli jaganud valge mütside häkkerite kogukonna. Tänu juhtivale CDN-teenuse pakkujale Cloudflare, mis kuulutab nüüd kõigile oma klientidele tasuta DDoS-kaitset, on taas kord alustanud vanu arutelu „eetilise” DDoSi ja pahatahtliku DDoS-i vastu, kusjuures mõlemad pooled toetavad täielikult oma vastavaid argumente. Arutledes DDoS-i rünnakute üle kogu internetis, vaatleme seda nähtust üksikasjalikult, püüdes mitte ainult sellest rohkem teada saada, vaid ka proovida ja mõista, miks hacktivistid ja vabakõne propageerimisrühmad jätkuvalt ebaõnnestuvad nende jõupingutused saavutada selles osas üksmeel:

Mis on DDoS ja kuidas see toimib?

Lihtsamalt mõistetavalt on hajutatud teenusetõkestamise rünnak (DDoS) katse kunstlikult häirida saidi või võrgu normaalset toimimist, sattudes sihtserverisse ülekaaluka liiklusega, mis aeglustab või katkestab võrgu täielikult . See saavutatakse, kui kasutatakse mitut ohustatud süsteemi osana "botnet", mis võib sisaldada mis tahes võrguga ühendatud seadet, sealhulgas, kuid mitte ainult, arvutid, nutitelefonid ja IoT-seadmed. Black-hat-häkkerid ja hacktivistid kasutavad neid rünnakuid mitmesuguseid keerukaid vahendeid, mitte ainult üleujutades sihtservereid liigse liiklusega, vaid ka peenemate ja raskemini tuvastatavate infiltreerimistehnikate abil, mis on suunatud kriitilise võrgu turvalisusele infrastruktuur, näiteks tulemüürid ja IDS / IPS (sissetungi avastamise / vältimise süsteem).

Mis on DoS ja kuidas see erineb DDoS-ist?

Teenuse keelamise rünnakud on täpselt see, mis see tundub, kuivõrd see takistab seaduslike kasutajate juurdepääsu sihitud serveritele, süsteemidele või teistele võrguressurssidele. Nagu ka DDoS-i rünnakute puhul, lööb selline rünnakut teostav isik või isikud tavaliselt oma sihtotstarbelise infrastruktuuri üle üleliigse üleliigsete taotluste hulga, et ületada selle ressursid, muutes seeläbi mõjutatud võrgustiku raskeks või isegi võimatuks. süsteemi, et vastata tõelistele teenusenõuetele. Lõppkasutajale ei ole DoS-i mõju DDoSi omadest täiesti erinev, kuid erinevalt esimesest, mis tavaliselt kasutab rünnaku läbiviimiseks ühte masinat ja ainsat internetiühendust, kasutab viimane mitut ohustatud seadet, et üleujutada ettenähtud sihtmärk, mistõttu on selle tuvastamine ja vältimine äärmiselt raske.

Millised on DDoS-rünnakute erinevad tüübid?

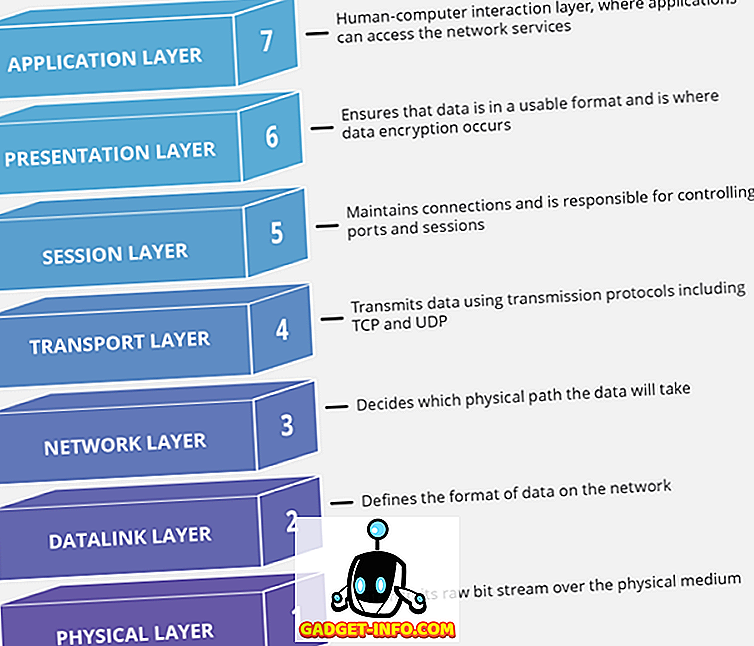

Nagu eelnevalt mainitud, kasutavad nii küberkurjategijad kui ka hacktivistid oma DDoS-rünnakute arvukate rünnakuvektorite kasutamist, kuid suur osa neist rünnakutest kuulub enamasti kolme laiema kategooria alla: volumetrilised või ribalaiuse rünnakud, protokolli rünnakud või seisundi ammendumise rünnakud ja rakenduste kihi rünnakud või 7. kihi rünnakud. Kõik need rünnakud on suunatud võrguühenduse erinevatele komponentidele, mis koosnevad 7 erinevast kihist, nagu on näha allpool olevast pildist:

1. Volumetrilised rünnakud või ribalaiuse rünnakud

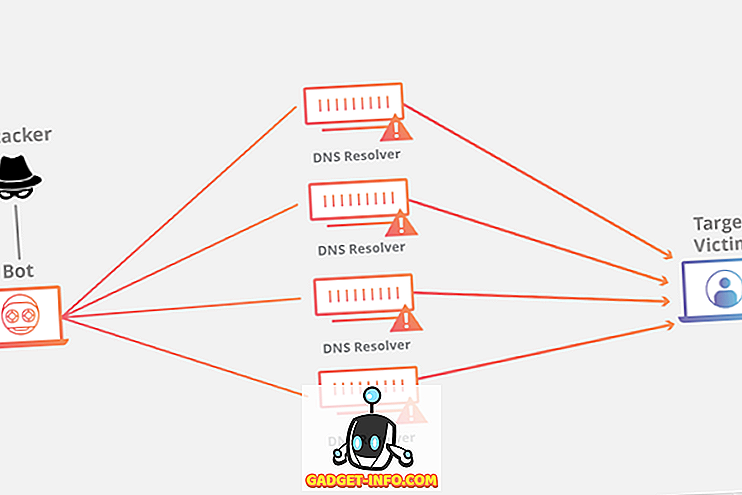

Seda tüüpi rünnakuid peetakse arvatavasti üle poole kogu maailmas igal aastal läbi viidud DDoS-rünnakutest . Volumeetriliste rünnakute tüübid on erinevad, kusjuures kõige levinum on UDP ( User Datagram Protocol ) üleujutus, mille korral ründaja saadab suure hulga UDP-pakette kaugjuhtimispuldi juhuslikele portidele, põhjustades serveri kordumatu kontrolli ja reageerimiseta - olemasolevad rakendused, muutes seeläbi vastuse seadusliku liikluse suhtes. Sarnaseid tulemusi on võimalik saavutada ka ohvererveri üleujutamisel ICMP (Internet Control Message Protocol) kaja taotlustega mitmest IP-aadressist, mis on sageli rikutud. Sihtserver püüab igale nendele võltsitud päringutele heauskselt vastata, muutudes lõpuks ülekoormatud ja võimatuks reaalsetele ICMP kaja taotlustele vastata. Volumeetrilisi rünnakuid mõõdetakse bittides sekundis (Bps).

2. Protokolli rünnakud või seisundi lõppemise rünnakud

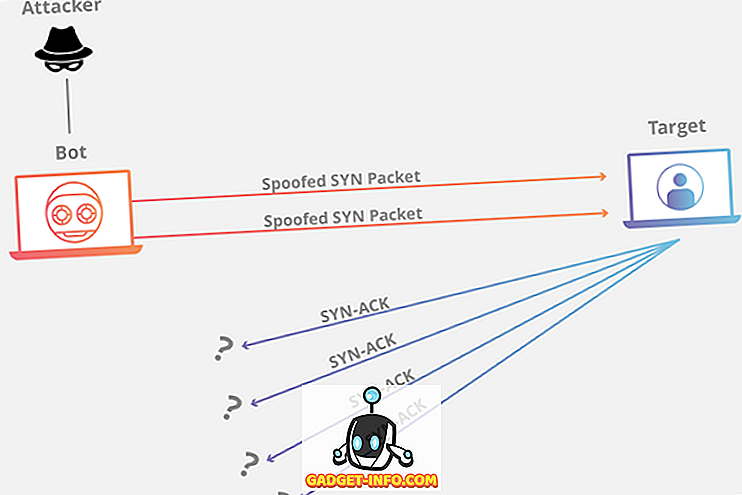

Protokollirünnakud, mida tuntakse ka kui riigi ammendumise rünnakuid, tarbivad mitte ainult veebirakendusserverite, vaid ka teiste infrastruktuuri komponentide, sealhulgas vahepealseid ressursse, nagu koormuse tasakaalustajad ja tulemüürid, ühenduse oleku tabeli võimsust. Seda tüüpi rünnakuid nimetatakse protokolli rünnakuteks, sest nende sihtmärkide saavutamiseks suunatakse protokolli virna kihtide 3 ja 4 nõrkused . Protokollirünnakud võivad halvasti mõjutada isegi tipptasemel kaubanduslikke seadmeid, mis on spetsiaalselt loodud selleks, et säilitada miljoneid ühendusi. Üks tuntumaid protokollirünnakuid on „SYN-üleujutus”, mis kasutab TCP-s „kolmekäigulist käepigistusmehhanismi”. Kuidas see toimib, saadab peremees TCP / SYN pakettide üleujutuse, sageli võltsitud saatja aadressiga, et tarbida piisavalt serveriressursse, et teha peaaegu võimatuks seaduslike taotluste läbimine. Muud tüüpi protokolli rünnakute hulka kuuluvad surma Ping, Smurf DDoS ja killustatud pakett-rünnakud. Seda tüüpi rünnakuid mõõdetakse pakettides sekundis (Pps).

3. Rakenduse kihi rünnakud või kihi 7 rünnakud

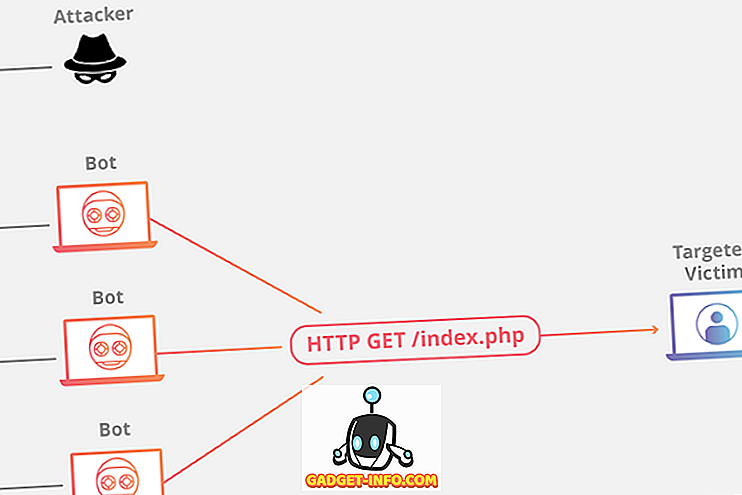

Rakendustaseme rünnakud, mida sageli nimetatakse kiht 7 rünnakuteks seoses OSI-režiimi seitsmenda kihiga, sihivad kihti, kus veebilehti genereeritakse, et need edastataks kasutajatele, kes HTTP-päringuid saadavad. Erinevad kihtide 7 rünnakute tüübid hõlmavad kurikuulsa " Slowlorise " rünnakut, mille korral ründaja saadab suure hulga HTTP päringuid "aeglaselt" sihtmärgiserverile, kuid ei täida ühtegi taotlust. Ründaja jätkab täiendavate päiste saatmist väikeste intervallidega, sundides seega serverit avatud ühenduseta nende lõputute HTTP-päringute jaoks, kasutades lõpuks piisavalt ressursse, et muuta süsteem kehtivatele päringutele reageerimata. Teine populaarne kiht 7 rünnak on HTTP üleujutusrünnak, mille puhul suur hulk võltsitud HTTP-, GET- või POST-päringuid üleujutab sihitud serveri lühikese ajavahemiku jooksul, mille tulemuseks on õiguspäraste kasutajate teenusetõendamise keeld. Kuna rakenduste kihtide rünnakud hõlmavad tavaliselt ebaloomulikult suure hulga taotluste saatmist sihtserverisse, mõõdetakse neid päringutes sekundis (Rps).

Lisaks ülalkirjeldatud ühe vektori rünnakutele on olemas ka multi-vektori rünnakud, mis sihivad süsteeme ja võrke korraga mitmetest erinevatest suundadest, mis muudab võrgutehnikutele üha raskemaks DDoS-rünnakute vastu suunatud laiaulatuslike strateegiate krüptimise. Üks selline näide mitme vektori rünnakust on siis, kui ründaja ühendab DNS-võimenduse, mis on suunatud kihtidele 3 ja 4, kus HTTP-üleujutus, mis on suunatud kihile 7.

Kuidas kaitsta oma võrku DDoS rünnaku vastu

Kuna enamik DDoS-i rünnakuid toimib ülekaaluka sihtrühma serveri või võrguga, on esimene asi, mida DDoS-i rünnakute leevendamiseks vaja teha, eristada tegelikku liiklust ja pahatahtlikku liiklust . Kuid nagu te arvate, ei ole asjad nii lihtne, arvestades nende rünnakute paljusust, keerukust ja keerukust. See tähendab, et võrgu kaitsmine kõige uuemate ja kõige keerukamate DDoS-rünnakute eest nõuab võrgutehnikutelt hoolikalt kavandatud strateegiaid, et lapse vannivett ära visata. Kuna ründajad püüavad oma pahatahtlikku liiklust näida normaalseks, piiravad kõik liiklust piiravad leevendamise katsed ausat liiklust, samas kui lubavam disain võimaldab häkkeritel kergemini vastumeetmeid mööda hiilida. Sellisel juhul tuleb kõige tõhusama lahenduse saavutamiseks võtta vastu kihiline lahendus.

Kuid enne, kui me jõuame tehnilistesse valdkondadesse, peame mõistma, et kuna enamik DDoS-i rünnakuid nendel päevadel hõlmasid sidekanalite liikumist ühel või teisel viisil, on üks selgeid asju kaitsta ennast ja teie võrk on rohkem koondamine: rohkem ribalaius ja rohkem servereid, mis jagunevad mitmetesse andmekeskustesse erinevates geo-kohtades, mis toimib ka kindlustusena loodusõnnetuste jms poolt.

Teine oluline asi, mida teha, on järgida mõningaid tööstuse parimaid tavasid, kui tegemist on DNS-serveritega. Avatud lahendajatest vabanemine on üks tähtsamaid esimesi samme teie kaitseks DDoSi vastu, sest milline on hea veebisait, kui keegi ei suuda teie domeeninime kõigepealt lahendada? Sellisel juhul tuleb vaadata kaugemale tavapärasest kahe DNS-serveri seadistusest, mida enamik domeeninime registripidajaid vaikimisi pakub. Paljud ettevõtted, sealhulgas enamik top CDN-teenuse pakkujaid, pakuvad ka täiustatud DNS-i kaitset redundeeritud DNS-serverite abil, mis on kaitstud sama tüüpi koormuse tasakaalustamise eest, mida teie veebi ja muud ressursid on.

Kuigi enamik saite ja blogisid tellivad oma hostimise kolmandatele osapooltele, siis mõned neist teenivad oma andmeid ja haldavad oma võrke. Kui kuulute sellesse rühma, siis mõned peamised, kuid olulised tööstusharud, mida peate järgima, hõlmavad tõhusa tulemüüri loomist ja ICMP blokeerimist, kui te neid ei vaja. Veenduge ka, et kõik teie ruuterid langevad rämpspostid . Samuti peaksite oma ISP-ga ühendust võtma, et kontrollida, kas nad võivad aidata sulle soovitud liiklust blokeerida. Tingimused varieeruvad Interneti-teenuse pakkujalt, nii et peate oma võrgukeskustes kontrollima, kas nad pakuvad ettevõtetele selliseid teenuseid. Üldiselt on järgmised sammud, mida CDN-i pakkujad, Interneti-teenuse pakkujad ja võrguadministraatorid sageli kasutavad DDoS-rünnakute leevendamiseks:

Mustade aukude marsruutimine

Black Hole Routing või Blackholing on üks tõhusamaid viise DDoS-i rünnaku leevendamiseks, kuid seda tuleb rakendada alles pärast võrguliikluse nõuetekohast analüüsi ja ranget piirangukriteeriumi, kuna muidu on see „blackhole” või marsruudi kõik sissetulev liiklus tühja marsruudi juurde (blackhole) olenemata sellest, kas see on tõeline või pahatahtlik. See väldib tehniliselt DDoSi, kuid ründaja on oma eesmärgi võrguliikluse katkestamiseks igal juhul saavutanud.

Määra piiramine

Teine meetod, mida sageli kasutatakse DDoS-i rünnakute leevendamiseks, on 'Rate Limiting'. Nagu nimigi ütleb, tähendab see , et serveri poolt määratud aja jooksul vastuvõetavate päringute arvu piiratakse . See on kasulik, et peatada veebi skreeperid sisu varastamise ja brutse jõu sisselogimiskatsete leevendamiseks, kuid seda tuleb kasutada koos teiste strateegiatega, et DDoS-i rünnakuid tõhusalt käsitseda.

Veebirakenduste tulemüür (WAF)

Kuigi see ei ole iseenesest piisavalt suur, on vastupidised volikirjad ja WAF-id mõned esimesed sammud, mida tuleb võtta, et vähendada mitmesuguseid ohte, mitte ainult DDoS. WAF-id aitavad kaitsta sihtvõrku 7. kihi rünnakute abil, filtreerides taotlusi, mis põhinevad DDoS-tööriistade tuvastamiseks kasutatavatel reeglitel, kuid see on ka väga efektiivne SQL-i süstide, saitide skriptimise ja kohapealse võltsimise taotluste kaitsmisel.

Anycast võrgu difusioon

Sisu edastusvõrgud (CDN) kasutavad sageli Anycast-võrke kui tõhusat võimalust DDoS-i rünnakute leevendamiseks. Süsteem töötab läbi kogu liiklus, mis on suunatud ründevõrgu alla, jaotatud serverite seeriasse erinevates kohtades, hajutades seega DDoS-i rünnaku häirivat mõju.

Kuidas teeb Cloudflare ettepaneku lõpetada DDoS-i rünnakud hea DDoS-kaitsega?

Maailma üks olulisemaid sisuvõrgu pakkujaid, Cloudflare, teatas hiljuti, et pakub kaitset DDoS-i rünnakute eest mitte ainult tasulistele klientidele, vaid ka selle tasuta klientidele, sõltumata rünnaku suurusest ja ulatusest . Nagu oodati, on sel nädalal tehtud teadaanne tekitanud nii tööstuses kui ka ülemaailmsetes tehnoloogilistes meediakanalites üsna hoogu, mida harilikult kasutatakse CDN-idele, sealhulgas Cloudflare'ile, kas rünnates oma alarünnaku kliente või nõudes rohkem raha kaitseks. Kuigi ohvrid on seni rünnaku ajal enda eest hoolitsema pidanud, on tasuta ja mõõtmata DDoS-kaitse lubadust soojalt vastu võtnud blogid ja ettevõtted, kelle veebisaidid ja võrgud jäävad pidevalt ohtu vastuolulise sisu avaldamiseks.

Kuigi Cloudflare'i pakkumine on tõepoolest revolutsiooniline, tuleb märkida, et tasuta, mõõtmata kaitse pakkumine on kohaldatav ainult 3. ja 4. kihi rünnakutele, samas kui kihi 7 rünnakud on alles saadaval ainult tasuliste plaanide puhul, mis algavad $ 20-st kuus.

Kui edukas, mida tähendab Cloudflare pakkumine „hacktivismile”?

Nagu oodatud, on Cloudflare'i teadaanne taaselustanud hacktivistide ja interneti turvalisuse ekspertide arutelu eetilise häkkimise ja sõnavabaduse üle. Paljud hacktivistlikud rühmad, nagu Chaos Computer Club (CCC) ja Anonymous, on juba ammu väitnud, et on vaja astuda digitaalsed protestid veebisaitide ja blogide vastu, mis levitavad vihkavat propagandat ja suured - sageli vägivaldsed - ideoloogiad. Sellisel juhul on need aktivistide häkkerite või hacktivistide rühmad sageli suunatud terroristlikele veebilehtedele, neo-natside blogidele ja lasteporno-jalgpalluritele, kellel on DDoS-i rünnakud, kusjuures viimane õnnetus on kaugele parempoolne 'Daily Stormer' blogi, mis kiitis hiljutist inimõiguste aktivisti mõrv Charlottesville'is, Virginia, parempoolse äärmuslase poolt.

Kuigi mõned, nagu näiteks Cloudflare'i tegevjuht Mattew Prince ja EFF (Electronic Frontier Foundation) on kritiseerinud hacktiviste, kes üritavad DDoS-i rünnakutega vahepeatada, väidavad hacktivismi toetajad, et nende digitaalsed protestid kohutavate ideoloogiate vastu ei erine kui linnavälja või -väljakute täitmine. 172011. aasta septembris toimuva kuulsa Occupy Wall Street'i protestiga alustanud liikumise liikumine, mis tõi kaasa ülemaailmse tähelepanu suurenemise sotsiaalmajanduslikule ebavõrdsusele kogu maailmas.

Mõned võivad väita, et DDoS on tõelise protesti vahend, mis võimaldab eetilistel häkkeritel kiiresti tegutseda terroristide, suurlaste ja pedofiilide vastu, et võtta nende ebamoraalset (ja sageli ebaseaduslikku) sisu headeks, nii et sellistel rünnakutel on ka tume pool . Minevikus on selliste rünnakute sihtmärgid olnud sageli uurivad ajakirjanikud ja vileilijad ning alles eelmisel aastal langes küberjulgeoleku ajakirjaniku Brian Krebsi veebileht massiivse DDoS-rünnakuga, mis mõõdis oma tippu 665 Gbps . Krebs oli varem teatanud Iisraeli DDoS-i-rendi teenusest vDOS, mille tagajärjel vahistati kaks Iisraeli kodanikku, ning arvati, et rünnak on vastuolus.

DDoS rünnakud ja Cloudflare'i plaan teha need minevikuks

Vaatamata Cloudflare'i julgetele väidetele, et DDoS ründab minevikku, väidavad paljud eksperdid, et DDoS-i rünnakute tegemine ei ole selles etapis tehnoloogiliselt võimalik. Kuigi hiiglaslikel ettevõtetel, nagu Facebookil või Google'il on vajalikud infrastruktuuri koondamised, et tagada, et nad sellistest rünnakutest kunagi ei kannata, võib sellise kaitse laiendamine igale päikesepaistelisele saidile tekitada väljakutse isegi suurematele CDN-idele. Prince on siiski väitnud, et Cloudflare suudab neelata „kõike, mida internet meid viskab”, nii et ainult aeg näitab, kas DDoS-i rünnakud saadetakse ajaloo ajaloosse heale või kui hacktivistide rühmad saavad mõnedest mööda hiilida vastumeetmed, et jätkata oma moraalset ristiretke vägivalla, vihkamise ja ebaõigluse vastu.