Päris palju kõikjal, kus te täna käite, on olemas WiFi-võrk, millega saate ühendada. Kas see on kodus, kontoris või kohalikus kohvikus, on olemas palju WiFi-võrke. Iga WiFi võrk on seadistatud mingisuguse võrgu turvalisusega, mis on avatud kõigile juurdepääsuks või äärmiselt piiratud, kui ainult teatud kliendid saavad ühendada.

Kui tegemist on WiFi-turvalisusega, siis on tõesti vaid mõned võimalused, eriti kui te kasutate kodus traadita võrku. Kolm suurt turvaprotokolli on täna WEP, WPA ja WPA2. Nende kahe protokolliga kasutatavad kaks suurt algoritmi on TKIP ja AES koos CCMP-ga. Järgnevalt selgitan mõningaid neid mõisteid.

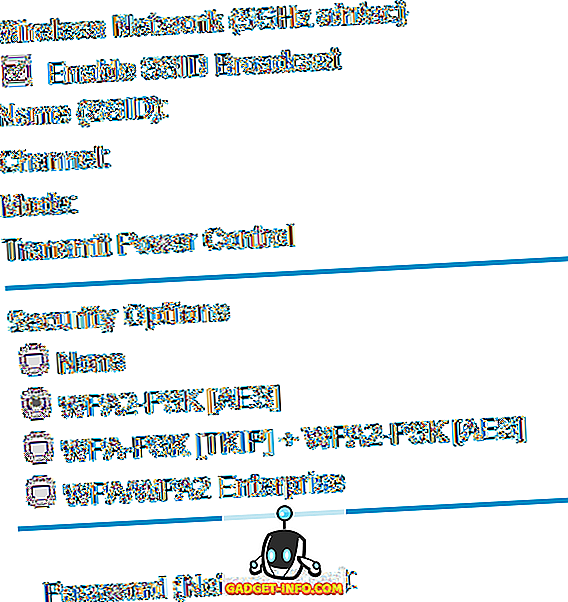

Milline turvavõimalus valida?

Kui te ei hooli kõigi nende protokollide taga olevatest tehnilistest üksikasjadest ja tahad lihtsalt teada, milline neist teie traadita ruuteri jaoks valida, siis vaadake allolevat nimekirja. See on kõige turvalisemast kõige vähem turvaline. Mida kindlam on valida, seda parem.

Kui te ei ole kindel, kas mõni teie seade suudab ühendada kõige turvalisema meetodi abil, soovitan teil seda lubada ja seejärel kontrollida, kas on mingeid probleeme. Ma arvasin, et mitmed seadmed ei toeta kõrgeimat krüpteerimist, kuid oli üllatunud, et teada saada, et nad on lihtsalt ühendatud.

- WPA2 Enterprise (802.1x RADIUS)

- WPA2-PSK AES

- WPA-2-PSK AES + WPA-PSK TKIP

- WPA TKIP

- WEP

- Ava (puudub turvalisus)

Väärib märkimist, et WPA2 Enterprise ei kasuta eelnevalt jagatud võtmeid (PSK), vaid kasutab EAP-protokolli ja nõuab autentimiseks ID-serveri serveri, kasutades kasutajanimi ja parooli. WPA2 ja WPA-ga nähtav PSK on põhiliselt traadita võrgu võti, mida peate traadita võrguga esmakordsel ühendamisel sisestama.

WPA2 Enterprise on seadistamise jaoks keerulisem ja seda tehakse tavaliselt ainult ärikeskkondades või kodudes, mis on väga tehniliselt läbimõeldud omanikud. Praktiliselt on teil võimalik valida ainult valikute 2 kuni 6 vahel, kuigi enamikul marsruuteritel ei ole enam võimalust WEP või WPA TKIP jaoks, sest nad on ebakindlad.

WEP, WPA ja WPA2 ülevaade

Ma ei kavatse nende protokollide kohta liiga palju tehnilisi üksikasju lugeda, sest sa võiksid neid hõlpsasti Google'i jaoks palju rohkem teavet saada. Põhimõtteliselt tulid traadita turvaprotokollid algusele 90ndate lõpus ja on sellest ajast alates arenenud. Õnneks aktsepteeriti ainult käputäis protokolle ja seetõttu on seda palju lihtsam mõista.

WEP

WEP või Wired Equivalent Privacy vabastati 1997. aastal koos traadita võrkude 802.11 standardiga. See pidi andma konfidentsiaalsuse, mis oli võrdne traadiga võrkude omaga (seega nimi).

WEP alustas 64-bitise krüpteerimisega ja lõppes lõpuks kuni 256-bitise krüpteerimisega, kuid kõige populaarsem rakendus ruuterites oli 128-bitine krüpteerimine. Kahjuks leidsid varsti pärast WEP-i kasutuselevõttu turvalisuse teadlased mitmeid haavatavusi, mis võimaldasid neil mõne minuti jooksul WEP-võtme lõhkuda.

Isegi uuenduste ja paranduste korral jäi WEP-protokoll haavatavaks ja hõlpsasti läbitavaks. Vastuseks nendele probleemidele tutvustas WiFi allianss WPA või WiFi kaitstud juurdepääsu, mis võeti vastu 2003. aastal.

WPA

WPA oli tegelikult mõeldud vaid vahepealse õiguskaitsevahendina, kuni nad said WPA2 lõpliku vormistamise, mis võeti kasutusele 2004. aastal ja mis on praegu standard. WPA kasutas TKIP või Temporal Key Integrity protokolli, et tagada sõnumi terviklikkus. See erines WEP-st, mis kasutas CRC-d või tsüklilist koondamiskontrolli. TKIP oli palju tugevam kui CRC.

Kahjuks laenas Wifi allianss asjade kokkusobivuse tagamiseks WEP-ist mõningaid aspekte, mis lõppkokkuvõttes muutis WPA TKIP-iga ka ebakindlaks. WPA sisaldas uut funktsiooni WPS (WiFi Protected Setup), mis pidi hõlbustama seadmete ühendamist traadita ruuteriga. Sellegipoolest sai see nõrgad kohad, mis võimaldasid turvateadlastel lühikese aja jooksul ka WPA-võtme lõhkuda.

WPA2

WPA2 sai kättesaadavaks juba 2004. aastal ja seda nõuti ametlikult 2006. aastaks. Suurim muutus WPA ja WPA2 vahel oli APS-i krüpteerimisalgoritmi kasutamine CCMP asemel TKIP-i asemel.

WPA puhul oli AES vabatahtlik, kuid WPA2 puhul on AES kohustuslik ja TKIP on vabatahtlik. Turvalisuse seisukohast on AES palju turvalisem kui TKIP. WPA2-s on leitud mõningaid probleeme, kuid need on ainult probleemid ettevõtluskeskkonnas ja ei kehti kodutarbijatele.

WPA kasutab kas 64-bitist või 128-bitist võtit, kõige tavalisem on 64-bitine kodu marsruuterite jaoks. WPA2-PSK ja WPA2-Personal on vahetatavad terminid.

Seega, kui peate sellest kõike mäletama, on see nii: WPA2 on kõige turvalisem protokoll ja APS koos CCMP-ga on kõige turvalisem krüpteering. Lisaks peaks WPS olema keelatud, kuna see on väga lihtne häkkida ja ruuteri PIN-koodi salvestada, mida saab seejärel kasutada ruuteriga ühendamiseks. Kui teil on küsimusi, kommenteerige seda. Naudi!