Turvalisuse tagamiseks soovisin piirata juurdepääsu minu Cisco SG300-10 lülitile ainult ühele IP-aadressile minu kohalikus alamvõrgus. Pärast uue lüliti algset konfigureerimist paar nädalat tagasi, ei olnud mul hea meel, et igaüks, kes on ühendatud minu LANi või WLANiga, pääseb sisselogimislehele, lihtsalt teades seadme IP-aadressi.

Lõppesin läbi 500-leheküljelise käsiraamatu, et selgitada välja, kuidas blokeerida kõik IP-aadressid, välja arvatud need, mida soovisin juhtimisjuurdepääsuks. Pärast palju katsetusi ja mitmeid postitusi Cisco foorumitele, arvasin ma seda välja! Selles artiklis käin teile sammudega, kuidas Cisco-lüliti juurdepääsuprofiile ja profiilide reegleid konfigureerida.

Märkus : Järgmine meetod, mida ma kirjeldan, võimaldab teil piirata juurdepääsu mis tahes arvule lubatud lülitite teenustele. Näiteks võite piirata juurdepääsu SSH-le, HTTP-le, HTTPS-ile, Telnetile või kõigile nendele teenustele IP-aadressi järgi.

Loo juhtimisjuurdepääsu profiil ja reeglid

Alustamiseks logige sisse lüliti veebiliidesesse ja laiendage Turvalisus ning seejärel laiendage Mgmt Access Method . Mine edasi ja vajuta Access Profiles .

Esimene asi, mida peame tegema, on luua uus juurdepääsuprofiil. Vaikimisi peaksite nägema ainult Console Only profiili. Samuti märgite ülaosas, et Aktiivse juurdepääsu profiili kõrval on valitud Ükski . Kui oleme oma profiili ja reeglid loonud, peame siin selle aktiveerimiseks valima profiili profiili.

Nüüd klõpsa nupule Lisa ja see peaks avama dialoogiboksi, kus saate oma uue profiili nimetada ja lisada ka uue profiili esimese reegli.

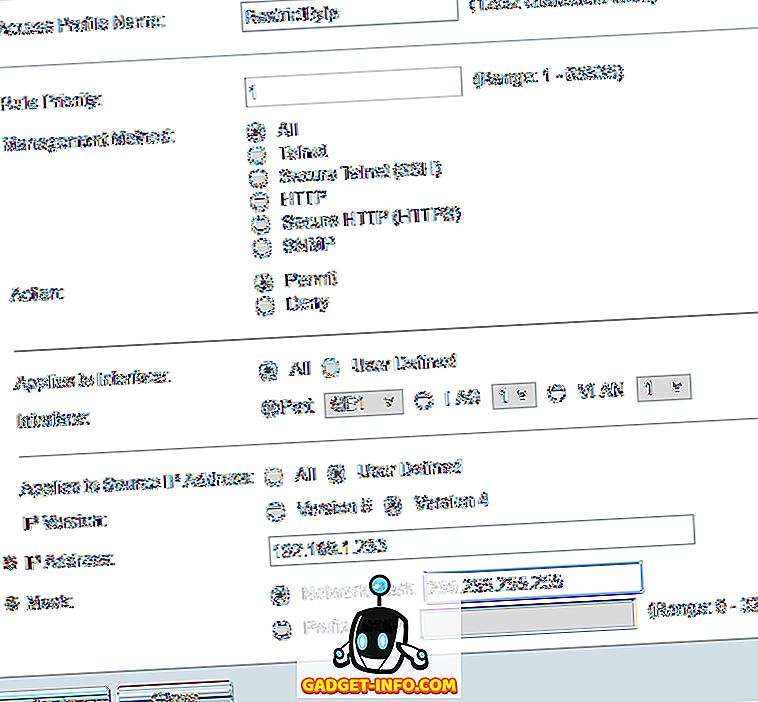

Üles, andke oma uuele profiilile nimi. Kõik teised väljad on seotud esimese reegliga, mis lisatakse uuele profiilile. Reeglite prioriteedi puhul peate valima väärtuse vahemikus 1 kuni 65535. Kuidas Cisco töötab, on madalaima prioriteediga reegel rakendatud kõigepealt. Kui see ei sobi, rakendatakse järgmist reeglit madalaima prioriteediga.

Minu näites valisin prioriteedi 1, sest tahan, et seda reeglit töödeldaks esimesena. See reegel lubab IP-aadressi, millele ma soovin lülitile juurdepääsu anda. Juhtimismeetodi all saate valida konkreetse teenuse või valida kõik, mis piirab kõike. Minu puhul valisin kõik, sest mul on ikkagi lubatud ainult SSH ja HTTPS ning ma haldan mõlemat teenust ühest arvutist.

Pange tähele, et kui soovite ainult SSH-d ja HTTPS-i kaitsta, peate looma kaks eraldi reeglit. Toiming saab olla ainult keeldumine või luba . Minu jaoks valisin ma loa, kuna see on lubatud IP-le. Seejärel saate rakendada reeglit seadme konkreetsele liidesele või lihtsalt jätta selle rakendusse Kõik nii, et see kehtib kõikide sadamate kohta.

Pea meeles, kui valite Allikas IP-aadressi all, siis tuleb valida siin määratud kasutaja ja seejärel valida versioon 4, kui te ei tööta IPv6-keskkonnas. Sel juhul valiksite versiooni 6. Nüüd sisestage IP-aadress, millele lubatakse juurdepääs ja tüüp võrgumaski, mis sobib kokku kõigi asjakohaste bittidega.

Näiteks, kuna minu IP-aadress on 192.168.1.233, tuleb kogu IP-aadressi uurida ja seega on vaja võrgumaski 255.255.255.255. Kui ma tahaksin, et reegel kehtiks kõigile kõigile alamvõrgu kasutajatele, siis kasutaksin maski 255.255.255.0. See tähendaks, et keegi, kellel on aadress 192.168.1.x, oleks lubatud. Ma ei taha seda teha, aga loodetavasti selgitab see, kuidas võrgumaski kasutada. Pange tähele, et võrgu mask ei ole teie võrgu alamvõrgu mask. Võrgumask ütleb lihtsalt, millised bitid Cisco peaks reegli rakendamisel vaatama.

Klõpsake nupul Rakenda ja teil peaks nüüd olema uus juurdepääsuprofiil ja reegel! Klõpsake vasakpoolses menüüs Profiilireeglid ja sa peaksid nägema ülaosas olevat uut reeglit.

Nüüd peame lisama oma teise reegli. Selleks klõpsa nupule Lisa, mida näidatakse profiili reeglite tabelis .

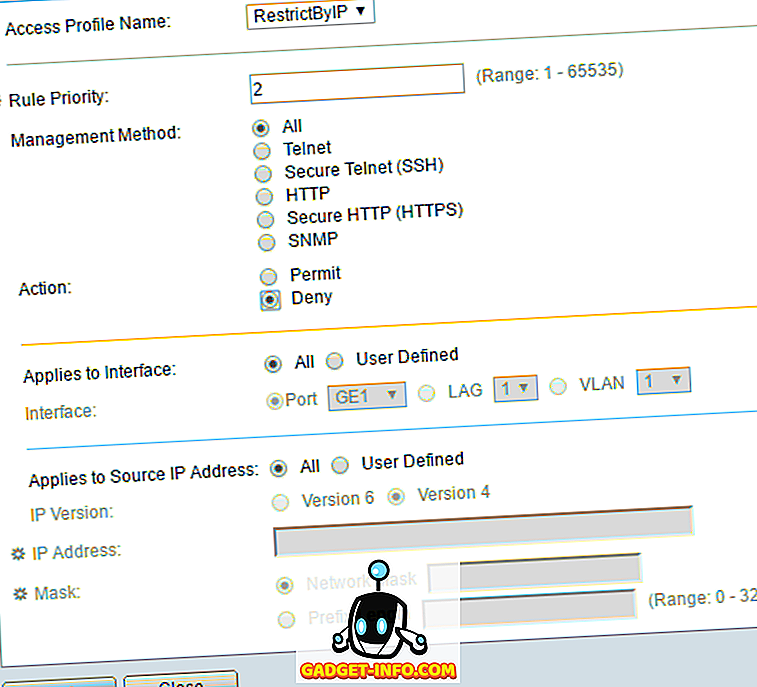

Teine reegel on tõesti lihtne. Esiteks veenduge, et pääsuprofiili nimi on sama, mille me just lõime. Nüüd anname reegli prioriteediks 2 ja vali tegu keelamine . Veenduge, et kõik muu on seatud väärtusele Kõik . See tähendab, et kõik IP-aadressid blokeeritakse. Kuid kuna meie esimest reeglit töödeldakse kõigepealt, on see IP-aadress lubatud. Kui reegel on sobitatud, ignoreeritakse teisi reegleid. Kui IP-aadress ei vasta esimesele reeglile, jõuab see teise reegli juurde, kus see sobib ja blokeeritakse. Kena!

Lõpuks peame uue juurdepääsu profiili aktiveerima. Selleks minge tagasi pääsuprofiilidesse ja vali uus profiil ülaosas olevast rippmenüüst ( Active Access Profile'i kõrval ). Veenduge, et klõpsate Rakenda ja sa peaksid olema head.

Pidage meeles, et konfiguratsioon salvestatakse praegu ainult käimasolevasse konfiguratsiooni. Käivitage konfigureerimine käivituskonfiguratsioonile, veendumaks, et olete administraatori - failihalduse - kopeeri / salvesta konfigureerimine.

Kui soovite lubada lülitile rohkem kui ühte IP-aadressi, looge lihtsalt teine reegel nagu esimene, kuid andke sellele suurem prioriteet. Samuti peate veenduma, et muudate reegli „ Keeld” prioriteeti nii, et sellel on kõrgem prioriteet kui kõik loa reeglid. Kui teil tekib probleeme või te ei saa seda tööd teha, võite vabalt postitada kommentaare ja püüan aidata. Naudi!